반응형

개요

Transit Gateway는 가상 사설 클라우드(VPC)와 온프레미스 네트워크를 상호 연결하는 데 사용할 수 있는 네트워크 전송 허브입니다. 클라우드 인프라가 전 세계적으로 확장됨에 따라 리전 간 피어링은AWS 글로벌 인프라를 사용하여 Transit Gateway를 함께 연결합니다. 데이터는 자동으로 암호화되며 퍼블릭 인터넷을 통해 전송되지 않습니다.

https://docs.aws.amazon.com/ko_kr/vpc/latest/tgw/what-is-transit-gateway.html

정리

같은 Region에서만 Transit Gateway를 공유해서 사용 할 수 있다.

같은 AWS Account 내 다른 Region이면 Transit Gateway Peering 구성 필요

같은 AWS Account이여도 Region이 달라지면 하나의 Transit Gateway를 공유해서 사용할 수 없다.

Region 별로 Transit Gateway 생성 후 Transit Gateway Peering 연결이 필요하다.

다른 AWS Account도 Transit Gateway Peering 구성이 필요

RAM(Resource Access Manager)를 통해서 1개의 Transit Gateway를 공유해서 사용 가능하다.

TGW 구성

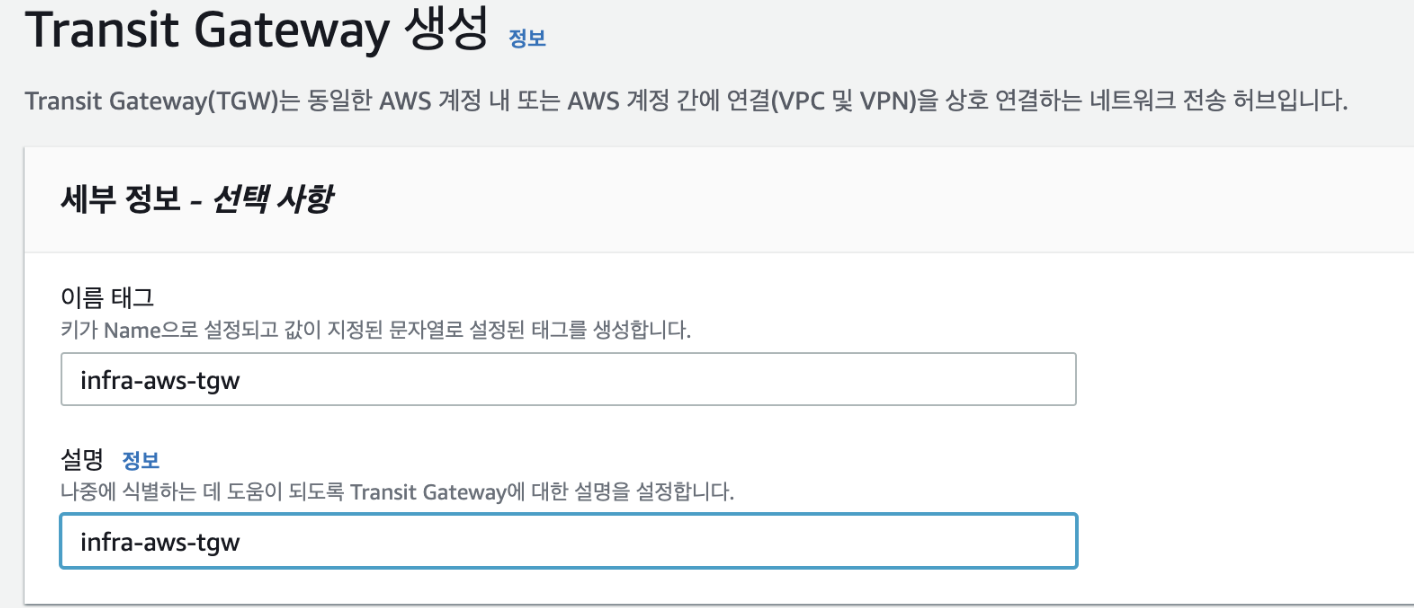

1. Transit Gateway 생성

- RAM(Resource Access Manager)으로 공유할 Account에서 Transit Gateway를 생성

- VPC → Transit Gateway → Transit Gateway 생성 클릭

- 세부 정보 - 선택 사항

- Transit Gateway 구성

2. RAM에서 Transit Gateway 리소스 공유

- RAM → 내가 공유 → 리소스 공유 → 리소스 공유 생성 클릭

- 리소스 공유 세부 정보 지정

- Name 입력

- 리소스 유형 선택 : 전송 게이트웨이

- Transit Gateway ID 확인 후 체크

- 권한 연결

- Default 설정 후 Next

- 보안 주체에 엑세스 권한 부여

- 조직 내에서만 공유 허용 클릭

- 조직 구조 표시 클릭

- 공유할 Account 클릭

- 공유 리소스 확인

- 다른 계정에서 Transit Gateway 공유 확인

- VPC → Transit Gateway → Transit Gateway 클릭

- 상태 : Available 확인

- 소유자 ID : 공유해준 Account ID 확인

3. VPC를 Transit Gateway에 연결

- 모든 Account에서 Transit Gateway Attachment 설정 필요 ( 공유 계정, 공유 받은 계정 )

- VPC → Transit Gateway → Transit Gateway 연결 → Transit Gateway Attachment 생성 클릭

- 세부정보

- 이름 태그 입력

- Transit Gateway ID : 공유 받은 TGW ID 선택

- 연결 유형 : VPC 선택

- VPC 연결

- VPC ID : EKS 생성한 VPC 선택

- 서브넷 ID : EKS subnet zone 선택

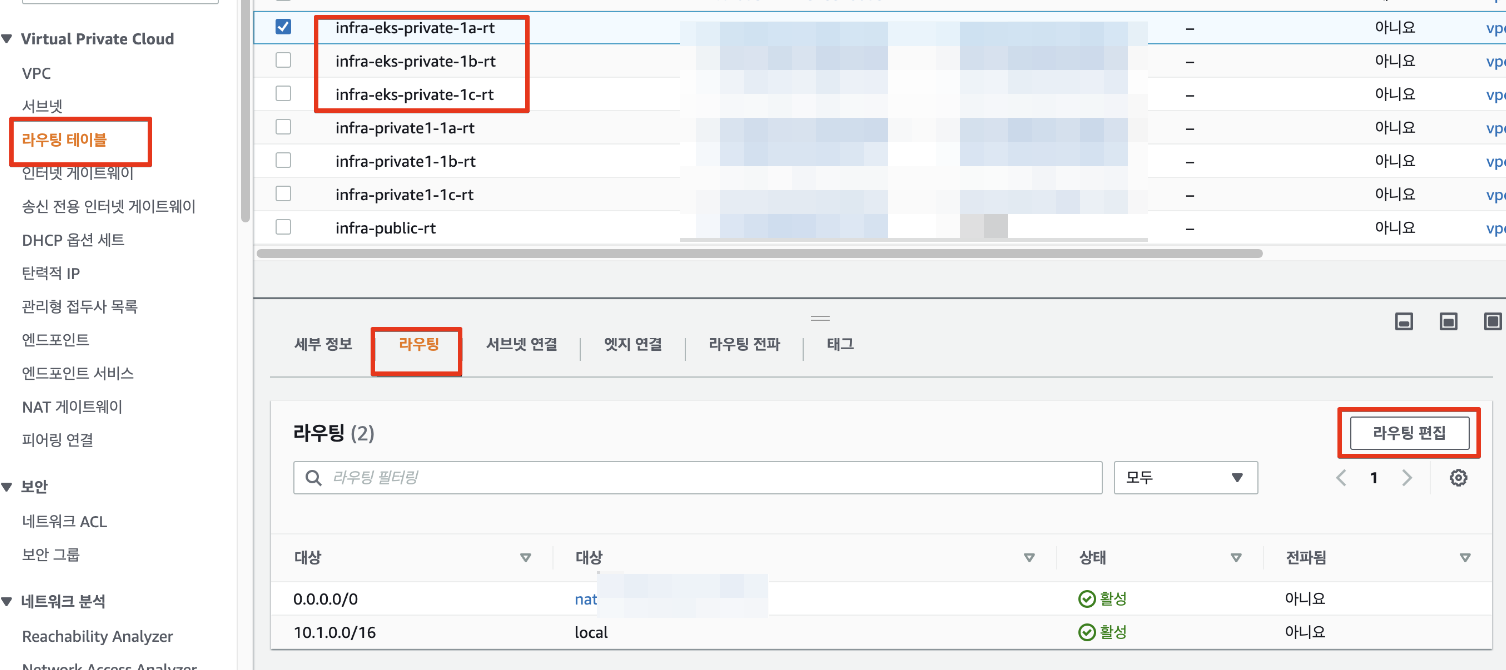

3. Transit Gateway와 VPC 사이에 경로 추가 (Route table)

- 모든 Account에서 Route Table 설정 필요 ( 공유 계정, 공유 받은 계정 )

- VPC → 라우팅 테이블 → EKS Subnet 클릭 → 라우팅 탭 → 라우팅 편집

- EKS Route Table 3개 모두 설정 필요

- 라우팅 추가

- Destination 대상 : CIDR IP 입력

- CIDR IP은 연결이 필요한 VPC CIDR IP 대역 설정

- 양쪽 모두 설정해야지 통신이 가능

- Target 대상 : TGW ID 입력

- Destination 대상 : CIDR IP 입력

- WorkerNode 연동

- 서로 다른 Account WorkerNode들이 연결이 필요할 경우 EKS Route Table에 VPC CIDR 업데이트

- WorkerNode EKS SG 그룹에 VPC CIDR 대역 추가

- ALB 연동

- 서로 다른 Account에서 ALB 연결이 필요할 경우 Private Route Table에 VPC CIDR 업데이트

- ALB SG 그룹에 VPC CIDR 대역 추가

반응형

'인프라 > 시스템 구축' 카테고리의 다른 글

| [ EKS ] Aws LoadBalancer Controller (0) | 2023.03.31 |

|---|---|

| [ AWS ] VPN + TGW (0) | 2023.02.14 |

| [ AWS ] NTH(Node Termination Handler) (0) | 2023.02.13 |

| [ EKS ] 1.23 version upgrade (0) | 2023.02.09 |

| EKS (0) | 2022.05.03 |